Развертывание PKI

1. Установка служб сертификации производится с помощью мастера Windows Component Wizard, при этом проходим следующие шаги:

требуется ввести информацию, идентифицирующую конкретный СА: его имя, наименование организации, населенного пункта и страны, адрес электронной почты и комментарий;

(Местоположение данных) нужно указать место хранения базы данных и файлов журналов СА. После ввода этой информации Wizard сообщает, что программа установки на период своей работы приостанавливает службу IIS;

2. Установка модуля "Сертификационный центр" (Certification Authority — CA).

Рис. 1. Формирование mmc-консоли модуля Certification

После установки служб сертификации требуется добавить в mmc-консоль модуль расширения Certification Authority, так как именно он управляет работой СА. Для этого производим следующие действия:

Запрашиваем сертификаты для пользователей.

Сертификаты должны получить все пользователи — абоненты защищаемой электронной почты. Обязательное условие: те, кто получает сертификат, должны быть пользователями Wiondows-домена, в котором мы установили СА.

Пользователь, получающий сертификат, начинает сеанс, запускает веб-браузер и обращается к Центру сертификации через URL http://name-server/certsrv/, где name-server — имя контроллера домена, на котором установлен СА.

Появляется диалоговое окно Microsoft Certificate Services (рис. 2).

Рис. 2. Начало процесса запроса сертификата

Устанавливаем тип задания дальнейшей обработки Request a sertificate, жмем кнопку Next. На следующий запрос из типов формирования запроса выбираем Advanced request.

В ответ на ввод типа появляется на экране окно Advanced Certificate Requests (Расширенного запроса сертификата) с предложением выбрать тип сертификации. Отмечаем в перечне строку Submit a certificate request to this CA using a form. То есть мы запрашиваем формирование сертификата средствами СА с применением формы запроса и нажимаем кнопку Next.

Появляется диалоговое окно формы для ввода данных, используемых для формирования сертификата. После ввода информации в поля формы (рис. 3) нажимаем кнопку Next.

Рис. 3. Форма запроса данных пользовательского сертификата

На фоне формы запроса появляется запрос, требующий подтверждения формирования сертификата. После подтверждения поступает извещение, которое информирует о возможности начала инсталляции сертификата. В процессе установки на экран поступает сообщение, предупреждающее о возможных угрозах безопасности системе в случае обновления сертификатов НЕ доверенным веб-узлом. И, наконец, появляется последнее сообщение — о завершении формирования запрошенного сертификата.

Для просмотра выданных и отозванных сертификатов, их градаций и состояния используется оснастка Сертификаты. Для добавления этой оснастки в состав консоли выполняем следующее:

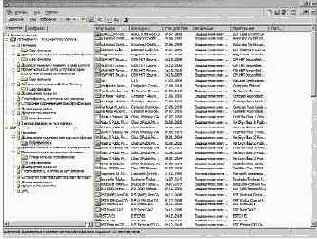

Теперь запускаем консоль Сертификаты и видим дерево сертификатов (рис. 4).

Рис. 4. Дерево сертификатов

Раскроем папку Другие пользователи. В правом окне видим список выданных сертификатов, срок их действия, назначение, а также то, кем и кому они выданы. Чтобы уточнить информацию, хранящуюся в сертификате, необходимо выделить его и кликнуть мышкой — откроется информационное окно Сертификат (см. рис. 5).

Рис. 5. Сертификат пользователя

Перейдем теперь непосредственно к организации шифрования и формированию цифровых подписей. То есть необходимо решить следующие задачи:

Что касается первого пункта — настройки клиентского ПО Microsoft Outlook — то перечень действий пользователя для получения сертификата уже описан (см. рис. 2). После получения пользователями своих сертификатов выполним настройку клиентского программного обеспечения Microsoft Outlook для отправки защищаемых почтовых сообщений.

Запускаем Microsoft Outlook, выбираем в пункте меню Сервис опцию Параметры и в соответствующем окне переходим на закладку Безопасность (рис. 6). Активируем параметры Шифровать содержимое и вложения исходящих сообщений и Добавлять цифровую подпись к исходящим сообщениям.

Рис. 6. Активация средств безопасности Microsoft Outlook

В этом же окне нажимаем кнопку Параметры, в диалоговом окне Изменение настроек безопасности устанавливаем значения:

Кроме того, задаем ( устанавливая соответствующие флажки) использование параметров Настройка безопасности по умолчанию для этого формата, Настройка по умолчанию для всех сообщений.

После выполнения этих действий пользователь может шифровать свои письма при отправке их абонентам, которые расположены в этом же домене и будут получать ключ для чтения писем из Active Directory.

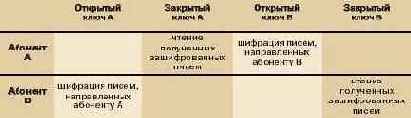

Иная ситуация складывается, когда получатель письма физически не связан с контроллером домена. В этом случае удаленный абонент А должен:

Надеюсь, читатель не запутался :).

Сказанное проиллюстрировано в таблице.

Рассмотрим действия детальнее. Получение абонентом А собственного сертификата проходит в четыре этапа:

Получение абонентом А от абонента В открытого ключа состоит из следующих действий:

Абоненты выполняют настройку почтового клиентского обеспечения (рис. 6), после чего могут приступать к обмену зашифрованной почтой.